微软周四警告称,俄罗斯国家支持的黑客正利用在互联网服务提供商(ISP)层面运作的中间人攻击,通过定制恶意软件对驻莫斯科的外国使馆发动攻击。

这场网络行动已持续数年。它利用了该国的ISP,这些ISP有义务为俄罗斯政府服务。通过控制ISP网络,微软追踪名为“秘密暴雪”(Secret Blizzard)的威胁组织,将自身定位在目标使馆与其连接的终端之间,这是一种被称为中间人攻击(Adversary in the Middle, 或 AitM)的形式。这种位置使“秘密暴雪”能够将目标引导至看似已知且可信的恶意网站。

目标:安装ApolloShadow

微软威胁情报团队成员写道:“虽然我们此前曾以较低的置信度评估该行为者在俄罗斯境内针对国内外实体进行网络间谍活动,但这是我们首次确认他们具备在互联网服务提供商(ISP)层面进行此类活动的能力。”“这意味着在俄罗斯使用当地ISP或电信服务的外交人员极有可能成为‘秘密暴雪’在这些服务中AitM攻击的目标。”

“秘密暴雪”是全球最活跃、最复杂的国家支持黑客组织之一。它至少自1996年起就已活跃,根据美国网络安全和基础设施安全局(CISA)的说法,它是俄罗斯联邦安全局(FSB)的一个单位。该组织也被追踪为Turla Venomous Bear、Uroburos、Snake、Blue Python、Wraith、ATG26和Waterbug。

此次攻击行动的目标是诱导目标安装名为ApolloShadow的定制恶意软件。ApolloShadow反过来会安装一个TLS根证书,使“秘密暴雪”能够以加密方式冒充使馆内部受感染系统访问的可信网站。

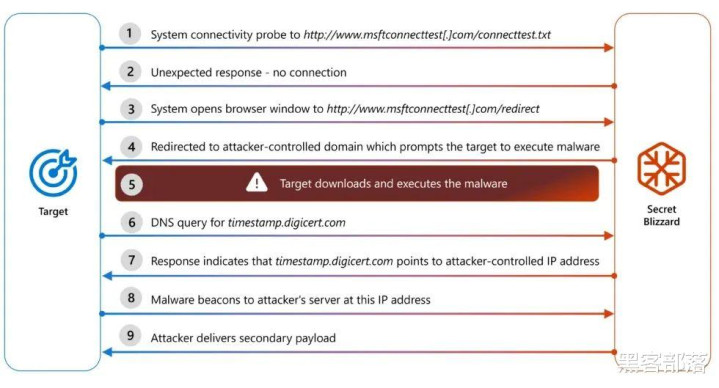

微软在2月份观察到的一次AitM攻击,首先是将目标置于一个强制门户(captive portal)之后。这些门户在酒店和机场等合法场景中广泛使用,通过要求新连接的用户进行身份验证、提供支付卡信息或接受服务条款来管理互联网访问。

一旦进入强制门户,页面便会启动Windows连接状态指示器,这是一个合法服务,通过向hxxp://www.msftconnecttest[.]com/redirect发送HTTP GET请求来判断设备是否有互联网访问。该网站反过来会将浏览器重定向到msn[.]com。正如周四的博文所解释的:

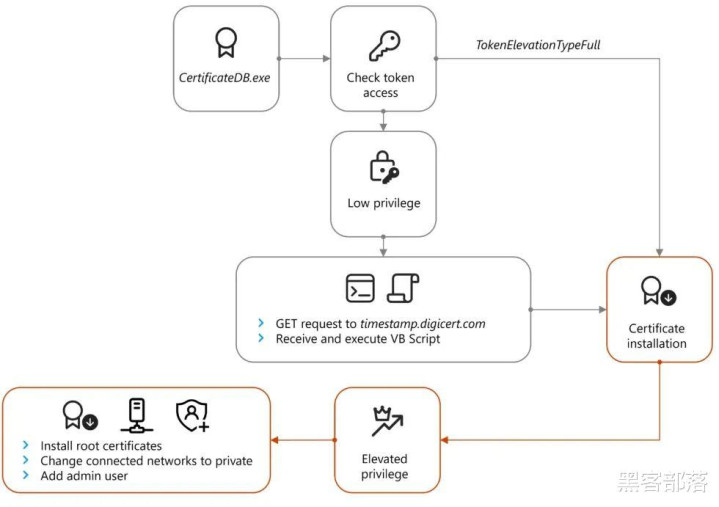

一旦系统将浏览器窗口打开到该地址,系统就会被重定向到一个单独的、由攻击者控制的域。该域可能会显示证书验证错误,从而提示目标下载并执行ApolloShadow。执行后,ApolloShadow会检查进程令牌的权限级别,如果设备未运行在默认管理设置下,则恶意软件会显示**用户账户控制(UAC)**弹出窗口,提示用户安装文件名为CertificateDB.exe的证书。该文件伪装成卡巴斯基安装程序,用于安装根证书并允许攻击者在系统中获取提升的权限。

以下图表说明了感染链:

ApolloShadow会调用GetTokenInformationType API来检查它是否有足够的系统权限来安装根证书。如果没有,恶意软件会使用一个复杂的进程,伪造hxxp://timestamp.digicert[.]com/registered上的页面,该页面反过来会向系统发送一个VBScript形式的第二阶段载荷。

解码后,ApolloShadow会重新启动自身,并向用户显示一个用户账户控制窗口,寻求提升其系统访问权限。(微软在周四的博文中提供了更多关于该技术的详细技术信息。)

如果ApolloShadow已经拥有足够的系统权限,恶意软件会将主机连接的所有网络配置为私有。

微软解释说:“这会引发多项变化,包括允许主机设备被发现,以及放宽防火墙规则以启用文件共享。”“虽然我们没有看到任何直接的横向移动尝试,但这些修改的主要原因可能是为了降低网络横向移动的难度。”(微软的博文也提供了关于这项技术的详细技术信息。)

微软表示,使受感染设备信任恶意网站的能力,使得威胁行为者能够保持持久性,很可能用于情报收集。

该公司建议所有在莫斯科运营的客户,特别是敏感组织,通过连接到可信ISP的加密隧道传输其流量。

关注【黑客联盟】带你走进神秘的黑客世界